文章列表

Theo Chen | Wednesday, Jan 20, 2021

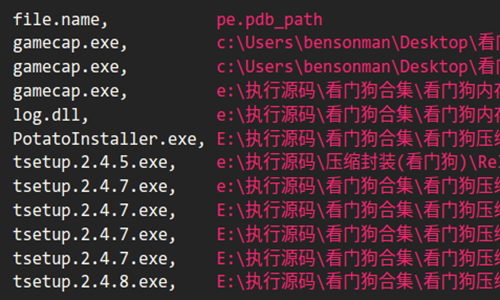

繼前一篇 分析一個加料的 Telegram for Windows 中文版安裝程式 之後,陸續追蹤到 2021 現在,該集團仍然持續在活躍的行動中。對於偽造 Telegram

網站誘使使用者下載捆綁木馬程式的攻擊手法,在短時間內便發展出多種不同的型態,持續的改進其隱蔽手法和感染方式。

閱讀全文

Theo Chen | Sunday, Oct 25, 2020

紀錄一下分析一個被重新打包加料過的中文版 Telegram 安裝程式的過程和發現的東西。

Table of Contents

重新打包加料過的安裝程式

載入器 AddInProcess.exe

Assembly.Load(Malware.dll)

Hello gh0st RAT DLL

延伸調查

小結

IoCs

閱讀全文

Theo Chen | Tuesday, Mar 31 2020

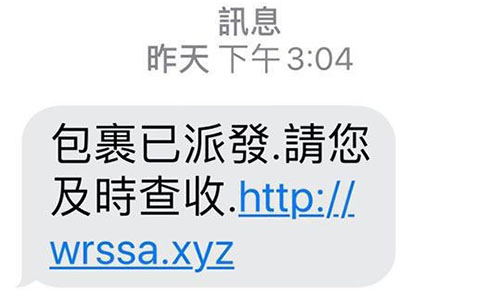

我們在三月中旬經由詐騙簡訊的連結 http://wrssa[.]xyz 獲得了一個 XLoader 的新變種樣本,這個新變種利用 Blogspot 和 Pinterest 來隱藏

C&C

位址以及釣魚網站。

閱讀全文

Theo Chen, Zero Chen | Monday, Feb 17 2020

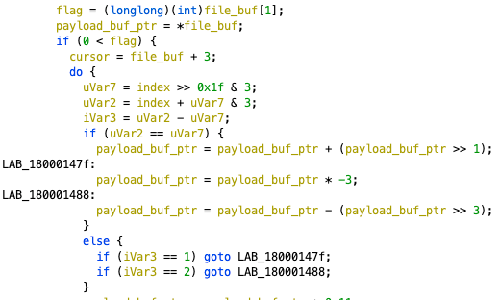

2019 年 7 月,我們發現一個合作的客戶疑似遭受 APT 攻擊並立刻著手調查。調查過程中發現了一種全新的後門樣本,該樣本的特殊之處在於攻擊者 Dropbox API

實現了一個具備多種功能的後門惡意程式,並且完美地將 C&C 伺服器建構在 Dropbox 上。透過惡意程式分析,我們獲得了樣本所使用的 Dropbox API Token

並且能夠進一步的深入探討整個架構的運作原理。

閱讀全文